Kuala Lumpur, 2 mai (EFE).- Uma mulher de 104 anos, que já tinha se casado 20 vezes, repetiu a dose, desta vez com um homem de 33 anos, formalizando uma relação que os dois definem como apaixonada.O marido, Muhamad Noor Che Moussa, que era solteiro até o mês passado, explicou ao jornal "Harian Metro" que seu amor por Wook Kundor, que não tem filhos, nasceu de uma relação de amizade e respeito mútuo.

quarta-feira, 31 de agosto de 2011

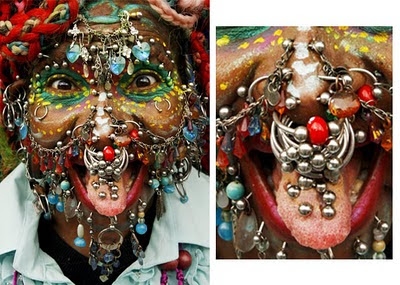

Brasileira recordista do Guinness já tem mais de 5,9 mil piercings

A brasileira Elaine Davidson, que mora na Escócia, posou para uma foto exibindo alguns de seus 5.920 piercings, segundo a agência de notícias Reuters – os acessórios estão espalhados por todo o corpo. Quando quebrou o recorde na quantidade de piercings pela primeira vez, um representante do livro de recordes Guinness constatou em maio de 2000 que ela tinha 462 piercings, incluindo 192 apenas no rosto. Em agosto de 2001, ela tinha 720 em todo o corpo e agora já exibe milhares deles.

Postado por

BLOG DO KARBONNO

às

21:06:00

0

comentários

Enviar por e-mailPostar no blog!Compartilhar no XCompartilhar no FacebookCompartilhar com o Pinterest

Cão sem patas dianteiras

Este charmoso cãozinho que veremos agora chama-se “Faith” (Fé) . Ele nasceu sem as patas dianteiras, seus donos o ensinaram a locomover-se com as duas patas traseiras, superando sua deficiência e emocionando as pessoas por onde passa.

Um belo exemplo de perseverança na vida animal =) Faith nasceu com deformidades nas patas dianteiras, que tiveram de ser amputadas devido à atrofia quando tinha 7 meses.

Postado por

BLOG DO KARBONNO

às

20:16:00

0

comentários

Enviar por e-mailPostar no blog!Compartilhar no XCompartilhar no FacebookCompartilhar com o Pinterest

Homem costura pedaços de cachorro no corpo!

O procedimento não causou sofrimento e morte ao animal em questão, cujo corpo foi obtido mediante autorização formal (documento por escrito), concedida pelo Centro de Vigilância Ambiental da Prefeitura do Recife, visando utilização exclusiva para fins artísticos – tal qual são concedidas autorizações para fins científicos.O animal, que antes esteve em quarentena no aguardo de seus proprietários ou possível interesse de adoção, foi eutanasiado como procedimento padrão e final do processo legal e considerado necessário pelas autoridades sanitárias no controle de doenças transmissíveis a populações urbanas. Portanto, o cão não foi eutanasiado pelo artista, mas pelas autoridades responsáveis. O artista também não teve qualquer influência sobre os procedimentos adotados pelo centro municipal de controle de zoonozes.

Postado por

BLOG DO KARBONNO

às

20:04:00

0

comentários

Enviar por e-mailPostar no blog!Compartilhar no XCompartilhar no FacebookCompartilhar com o Pinterest

terça-feira, 30 de agosto de 2011

Mosquito-bomba poder ser o fim da dengue

Pesquisadores da Universidade do Arizona, em Tucson, montaram um plano maquiavélico para matar mosquitos. Eles descobriram que quando um Aedes aegypti suga o sangue humano, ele excreta nitrogênio imediatamente depois. E se ele não excretar? Boom. Autodestruição. Acontece que o gás é tóxico aos insetos e por isso liberado logo após a refeição.Para impedir que os mosquitos coloquem o nitrogênio pra fora, eles estão desenvolvendo uma molécula, que poderá ser usada como inseticida ou creme repelente. O produto vai ser ingerido pelo bicho que, impossibilitado de soltar seu usual arroto de nitrogênio depois do almoço, vai morrer. Genial. Só falta ficar pronto

Pesquisadores da Universidade do Arizona, em Tucson, montaram um plano maquiavélico para matar mosquitos. Eles descobriram que quando um Aedes aegypti suga o sangue humano, ele excreta nitrogênio imediatamente depois. E se ele não excretar? Boom. Autodestruição. Acontece que o gás é tóxico aos insetos e por isso liberado logo após a refeição.Para impedir que os mosquitos coloquem o nitrogênio pra fora, eles estão desenvolvendo uma molécula, que poderá ser usada como inseticida ou creme repelente. O produto vai ser ingerido pelo bicho que, impossibilitado de soltar seu usual arroto de nitrogênio depois do almoço, vai morrer. Genial. Só falta ficar pronto

Postado por

BLOG DO KARBONNO

às

17:26:00

0

comentários

Enviar por e-mailPostar no blog!Compartilhar no XCompartilhar no FacebookCompartilhar com o Pinterest

Aos 105 anos, a mulher virgem mais velha do mundo...

Aos 105 anos, a secretária aposentada Clara Meadmore se orgulha de ainda ter cabelo e de não precisar de dentadura.

Aos 105 anos, virgem mais velha do mundo diz que sexo envelhece

Nascida em Glasgow, na Escócia, no início do século XX, ela acredita que o segredo da vida longa é nunca ter feito sexo. "Sexo envelhece", acredita."Tive várias amizades platônicas, mas nunca senti a vontade de ir mais longe, ou mesmo de casar", afirma Clara, que já viveu no Canadá e na Nova Zelândia, e há 40 anos mora na Cornualha, região sudoeste da Inglaterra. Para ela, o sexo sempre foi algo "complicado", que atrapalharia sua vida. "Eu sempre estava ocupada fazendo outras coisas, e nunca tive tempo de pensar em sexo", explica.

"Quando eu era criança, só era possível fazer sexo com seu marido. E eu nunca me casei. Cresci em uma era na qual as crianças - principalmente do sexo feminino - não eram vistas e nem ouvidas pela sociedade, por isso tive que aprender por mim mesma a me defender e me sustentar", diz a ex-secretária, em entrevista ao diário britânico 'Telegraph'. Além de nunca ter tido relações sexuais, Clara conta que nunca teve uma televisão, mas sempre foi "apaixonada" por ouvir rádio.

Postado por

BLOG DO KARBONNO

às

16:51:00

0

comentários

Enviar por e-mailPostar no blog!Compartilhar no XCompartilhar no FacebookCompartilhar com o Pinterest

segunda-feira, 29 de agosto de 2011

Brasileira Dilma Rousseff é a terceira mulher mais poderosa do mundo

Segundo ranking realizado pela revista Forbes, a presidente do Brasil Dilma Rousseff é a terceira mulher mais poderosa do mundo. No primeiro lugar aparece a chanceler alemã Angela Merkel, seguido pela secretária de Estado norte-americana, Hillary Clinton. Dilma é a primeira mulher a liderar a maior potência econômica da América Latina. A lista da revista norte-americana é dominada por políticas, empresárias e líderes dos setores de mídia e entretenimento....

Postado por

BLOG DO KARBONNO

às

19:01:00

0

comentários

Enviar por e-mailPostar no blog!Compartilhar no XCompartilhar no FacebookCompartilhar com o Pinterest

domingo, 28 de agosto de 2011

O que é Hacker?

Originalmente, e para certos programadores, hackers (singular: hacker) são indivíduos que elaboram e modificam software e hardware de computadores, seja desenvolvendo funcionalidades novas, seja adaptando as antigas.

Originário do inglês, o termo hacker é utilizado no português. Os hackers utilizam todo o seu conhecimento para melhorar softwares de forma legal. Eles geralmente são de classe média ou alta, com idade de 12 a 28 anos. Além de a maioria dos hackers serem usuários avançados de Software Livre como os BSD Unix (Berkeley Software Distribution) e o GNU/Linux. A verdadeira expressão para invasores de computadores é denominada Cracker e o termo designa programadores maliciosos e ciberpiratas que agem com o intuito de violar ilegal ou imoralmente sistemas cibernéticos

A controvérsia sobre o termo

Etimologicamente está relacionado ao verbo cortar nas línguas germânicas. O termo desenvolveu-se vindo a ser associado ao ato de modificar ou inventar algo para realizar funcionalidades que não as originais. As atividades criativas e originais de um inventor ou mecânico seriam o equivalente de hacking, "hackear" na língua portuguesa.

A palavra "hack" nasceu num grupo chamado PST chamado Tech Model RailRoad Club (TMRC) na década de 50. Membros do clube (soldier e ChAoS) chamavam as modificações inteligentes que faziam nos relês eletrônicos de hacks. Quando as máquinas TX-0 e PDP-1 chegaram ao mercado, os membros do TMRC começaram a utilizar o mesmo jargão para descrever o que eles estavam fazendo com a programação de computadores. Isso continuou por anos até mesmo quando novas máquinas como o PDP-6 e depois o PDP-10 apareceram. O termo passou a ser usado com diversos significados: sucessos em determinadas áreas, fosse como uma solução não óbvia e particularmente elegante para um problema, ou uma partida inteligente pregada a alguém, ou ligar os sistemas informáticos e telefônicos para fazer chamadas grátis. Finalmente, o termo passou a ser utilizado exclusivamente na áreas da programação ou eletrônica, para designar indivíduos que demonstravam capacidades excepcionais nestes campos, efetivamente expandindo-os com atividades práticas e artísticas.

Desde o início do século, empresas brasileiras de informática (como a filial Microsoft do Brasil) usam o substantivo decifrador em respeito à língua lusófona. A forma portuguesa da palavra é constante nas guias de ajuda do Windows Vista e nas páginas da IBM Brasil e Google Brasil.

Nó usamos os termo 'hacker' só com o seu significado original, de alguém que aplica o seu engenho para conseguir um resultado inteligente, o que é chamado de 'hack'. A essência de um 'hack' é que ele é feito rapidamente, e geralmente não tem elegância. Ele atinge os seus objetivos sem modificar o projeto total do sistema onde ele está inserido. Apesar de não se encaixar no design geral do sistema, um 'hack' é em geral rápido, esperto e eficiente. O significado inicial e benigno se destaca do significado recente - e mais utilizado - da palavra "hacker", como a pessoa que invade redes de computadores, geralmente com a intenção de roubar ou vandalizar. Aqui no TMRC, onde as palavras "hack" e "hacker" foram criadas e são usadas com orgulho desde a década de 1950, ficamos ofendidos com o uso indevido da palavra, para descrever atos ilegais. Pessoas que cometem tais coisas são mais bem descritas por expressões como "ladrões", "cracker de senhas" ou "vândalos de computadores". Eles com certeza não são verdadeiros "hackers", já que não entendem os valores "hacker". Não há nada de errado com o "hacking" ou em ser um "hacker".

O termo "hacker", é erradamente confundido com "cracker". "Crakers" são peritos em informática que fazem o mau uso de seus conhecimentos, utilizando-o tanto para danificar componentes eletrônicos, como para roubo de dados, sejam pessoais ou não. Já os hackers usam seu conhecimentos para ajudar a aprimorar componentes de segurança.

Há ainda o termo "hacker de segurança da informação" e "hacker (subcultura de programadores Unix)", sendo que o primeiro pode ou não estar ligado ao Unix e ao código aberto, e o segundo está estritamente ligado ao código aberto e o Unix. É possível que ambos estejam ligados aos dois termos.

Existe uma Ética Hacker. Equivocadamente é usado referindo-se a pessoas relativamente sem habilidade em programação e sem ética, como criminosos que quebram a segurança de sistemas, agindo ilegalmente e fora da ética hacker. O problema é quando os crackers e script kiddies são referidos como hackers pela imprensa, por falta de conhecimento, gerando uma discussão sem fim.

Nesse sentido, os hackers seriam as pessoas que criaram a Internet, fizeram do sistema operacional Unix o que ele é hoje, mantêm a Usenet, fazem a World Wide Web funcionar, e mantém a cultura de desenvolvimento livre conhecida atualmente. É comum o uso da palavra hacker fora do contexto eletrônico/computacional, sendo utilizada para definir não somente as pessoas ligadas a informática, mas sim os especialistas que praticam o hacking em diversas áreas.

É importante lembrar que existe toda uma cultura por trás desse sentido da palavra hacker. A Cultura hacker define diversos pontos para estilo e atitude e, por mais que pareça estranho, muitas das pessoas que se tornam os chamados programadores extraordionários possuem esse estilo e atitude naturalmente e casual.

O termo hoje também é usado para representar todos os que são bons naquilo que fazem, como os artesãos que usavam como principal ferramenta de trabalho o machado, ou Picasso com sua arte fabulosa, eles foram os primeiros hackers. Atualmente o termo indica um bom especialista em qualquer área. Este termo adquiriu esta definição somente após seu uso na informática, designando especialistas em computação.

Os hackers e crackers são indíviduos da sociedade moderna, e possuem conhecimentos avançados na área tecnológica e de informática, mas a diferença básica entre eles é que os hackers somente constróem coisas para o bem e os crackers destróem, e quando constróem, fazem somente para fins pessoais.

Tipos de Hackers

White hat

White hat (hacker ético), vem do inglês "chapéu branco" e indica um hacker interessado em segurança. Utiliza os seus conhecimentos na exploração e detecção de erros de concepção, dentro da lei. A atitude típica de um white hat assim que encontra falhas de segurança é a de entrar em contacto com os responsáveis pelo sistema e informar sobre o erro, para que medidas sejam tomadas. Um white hat pode ser comparado a um policial ou vigilante, buscando as falhas para corrigi-las. Encontramos hackers white hats ministrando palestras (ou aulas em universidades) sobre segurança de sistemas, e até trabalhando dentro de empresas para garantir a segurança dos dados. Por causa do sentido pejorativo que a mídia associa ao termo "hacker", normalmente o hacker white hat não é publicamente chamados de hacker e sim de especialista em TI, analista de sistema ou outro cargo na área de informática. No entanto, realmente são hackers.Gray hat

Gray hat - Tem as habilidades e intenções de um hacker de chapéu branco na maioria dos casos, mas por vezes utiliza seu conhecimento para propósitos menos nobres. Um hacker de chapéu cinza pode ser descrito como um hacker de chapéu branco que às vezes veste um chapéu preto para cumprir sua própria agenda. Hackers de chapéu cinza tipicamente se enquadram em outro tipo de ética, que diz ser aceitável penetrar em sistemas desde que o hacker não cometa roubo, vandalismo ou infrinja a confidencialidade. Alguns argumentam, no entanto, que o ato de penetrar em um sistema por si só já é antiético (ética hacker).Black hat

Black hat, (cracker ou dark-side hacker), indica um hacker criminoso ou malicioso, comparável a um terrorista. Em geral são de perfil abusivo ou rebelde, muito bem descritos pelo termo "hacker do lado negro" (uma analogia à série de filmes Star Wars). Geralmente especializados em invasões maliciosas e silenciosas, são os hackers que não possuem ética.Newbie

Ver artigo principal: Newbie

Ver artigo principal: Newbie

Lamer

Ver artigo principal: Script kiddie

Ver artigo principal: Script kiddie

O termo Lamer ou Lammer indica uma pessoa que acredita que é um hacker (decifrador), demonstra grande arrogância, no entanto sabe pouco ou muito pouco e é geralmente malicioso. Utilizam ferramentas criadas por Crackers para demonstrar sua suposta capacidade ou poder, na intenção de competir por reputação, no entanto são extremamente inconvenientes para convívio social, mesmo com outros hackers. Algumas pessoas acreditam que essa é uma fase natural do aprendizado, principalmente quando o conhecimento vem antes da maturidade. Lamer's geralmente atacam colegas de trabalho ou colegas de estudo, sempre com menos aprendizado, e estes se aterrorizam, aumentando a arrogânica do lamer.

Outros termos

Phreaker

Ver artigo principal: Phreaking

Ver artigo principal: Phreaking

O termo Phreaker, corruptela do inglês "freak" que significa "maluco", essencialmente significa a mesma coisa que o original "hacker", no entanto é um decifrador aplicado à area de telefonia (móvel ou fixa). No uso atual, entende-se que um Hacker modifica computadores, e um Phreaker modifica telefones (experimente discar no seu telefone batendo sucessivas vezes no gancho ao invés de usar o teclado do aparelho, e você estará sendo um phreaker). Os Phreakers também se enquadram no conceito de White hat ou Black hat.

Cracker

Ver artigo principal: Cracker

Ver artigo principal: Cracker

O termo Cracker, do inglês "quebrador", originalmente significa alguém que "quebra" sistemas. Hoje em dia, pode tanto significar alguém que quebra sistemas de segurança na intenção de obter proveito pessoal (como por exemplo modificar um programa para que ele não precise mais ser pago), como também pode ser um termo genérico para um Black Hat. Tal e qual como o Português reconhecido com o nickname de "# System Breaker 8", mais conhecido como #SB8, que é encontrado em diversas "webpages" pelo seu historial e fama em decifrar códigos.

Postado por

BLOG DO KARBONNO

às

21:13:00

3

comentários

Enviar por e-mailPostar no blog!Compartilhar no XCompartilhar no FacebookCompartilhar com o Pinterest

Incrível: Carro voador

Quer acreditem ou não, o carro voador está para chegar ás estradas. Todos se lembram de ver os fimes do Michael Knight com o seu inseparável carro? Pois bem, este fime vai deixar de ser ficção e vai tornar-se uma realidade. O nome deste espectacular carro-avião é Transition e custa cerca de 157 mil euros. Este carro já foi aprovado pela Adminisração Federal de Aviação e está autorizado a circular nas estradas e a voar. O fabricante desta Aeronave Desportiva Ligeira é a empresa Terrafugia.

Se está a pensar comprar um brinquedo destes fica já a saber que precisa de um brevê de piloto desportivo. Este carro-avião utiliza gasolina normal de elevadas octanas e a sua autonomia é de 50km em estrada. Para levantar vôo precisa apenas de uma distância de 500 metros, tendo uma autonomia de vôo de 700km. No ar atinge a velocidade maxima de 185km/h e trabalha devido à força de uma hélice traseira

Se está a pensar comprar um brinquedo destes fica já a saber que precisa de um brevê de piloto desportivo. Este carro-avião utiliza gasolina normal de elevadas octanas e a sua autonomia é de 50km em estrada. Para levantar vôo precisa apenas de uma distância de 500 metros, tendo uma autonomia de vôo de 700km. No ar atinge a velocidade maxima de 185km/h e trabalha devido à força de uma hélice traseiraPossui uma asas desdobráveis que se dobram quando o utilizamos como carro e que se expandem quando o utilizamos como avião. Se está a pensar dar um passeio de família neste carro futurista, pode esquecer... pois a capacidade máxima de peso que ele suporta é de 200kg contando já com o combustível. Se estiverem interessados em investir neste belo exemplar podem visitar o site http://www.terrafugia.com/ e fazer a vossa encomenda. Vejam o video em baixo e impressionem-se com esta máquina voadora.

Postado por

BLOG DO KARBONNO

às

20:17:00

0

comentários

Enviar por e-mailPostar no blog!Compartilhar no XCompartilhar no FacebookCompartilhar com o Pinterest

luciano huck perde posto, aparece homem com nariz maior que o dele

Aqui está o maior nariz do mundo, ou se quiserem a maior penca do mundo... O dono deste belo exemplar é o turco Mehmet Oziurek e o seu nariz mede 8,8 cm.

Neste momento devem estar a pensar... não sei se o meu vizinho, colega, conhecido não terá um nariz maior... Se fôr esse o caso falem com a pessoa em questão e informem-na que o seu nariz pode ser a catapulta para o mundo da fama.

Postado por

BLOG DO KARBONNO

às

20:06:00

1 comentários

Enviar por e-mailPostar no blog!Compartilhar no XCompartilhar no FacebookCompartilhar com o Pinterest

Relâmpagos

Os relampagos podem ocorrer quando existe uma separação de cargas elétricas. Segundo alguns estudos as nuvens mais baixas ficam electrizadas negativamente, e as nuvens mais altas ficam electrizadas positivamente. Este fenómeno provoca assim um campo elétrico entre as nuvens mais baixas e as nuvens mais altas. Este processo acontece também entre a superfície da terra e as nuvens mais baixas, ou seja, as nuvens mais baixas como estão carregadas negativamente induzem uma carga positiva na superfície do planeta criando assim um campo eléctrico. Sempre que a intensidade destes campos aumentam poderá haver uma descarga eléctrica, que ocorre no momento em que as cargas elétricas atingem energia suficiente para superar a rigidez dielétrica do ar, provocando assim um fenómeno explosivo e de intensa luz - os tão belos e assustadores relampagos. Como podem ver pelas imagens em baixo os relampagos podem proporcionar-nos momentos assustadores mas também de extraordinária beleza. São imagens bonitas de se ver... bem ao longe... Claro!!!!!

Postado por

BLOG DO KARBONNO

às

19:55:00

0

comentários

Enviar por e-mailPostar no blog!Compartilhar no XCompartilhar no FacebookCompartilhar com o Pinterest

Menina de um ano GRÁVIDA...

Este caso está a surpreender o mundo, pois esta criança de apenas 1 ano de idade possui um feto do seu gêmeo dentro de si. Esta menina vive na China, chama-se Kang Mengru, e sofreu um crescimento desproporcional durante o seu primeiro ano de vida. Assim que os seus pais decidiram levá-la ao médico, este confirmou que o feto do seu gêmeo estava dentro de si. O termo correcto para este caso raro é "Fetus in Fetus" e ocorre quando um embrião absorve o outro durante as primeiras semanas de gravidez.

Postado por

BLOG DO KARBONNO

às

19:43:00

1 comentários

Enviar por e-mailPostar no blog!Compartilhar no XCompartilhar no FacebookCompartilhar com o Pinterest

sexta-feira, 26 de agosto de 2011

Urnas eletrônicas brasileiras terão recurso que lê impressão digital

A urna com leitor biométrico foi usada pela primeira vez nas eleições de 2008. O novo sistema permite que o eleitor seja reconhecido pela impressão digital na hora de votar. Isso evita fraudes como no caso de uma pessoa votar no lugar de outra, já que as impressões digitais são únicas. O sistema biométrico de votação é uma garantia de maior transparência e segurança na identificação da pessoa que vai votar.

A urna biométrica reconhece o eleitor por sua impressão digital

Com os seus dados cadastrados, o eleitor, no momento da votação, posiciona o dedo no leitor biométrico, um aparelho que já vem instalado de fábrica na urna. O aparelho analisa a impressão digital, comparando as características desta com as da imagem no banco de dados da urna, e apresenta na tela do microterminal o nome do eleitor, confirmando se ele de fato é quem diz ser.

Havendo a coincidência dos detalhes, a urna é liberada automaticamente para votar, sem que o mesário precise intervir. Além disso, o mesário da seção terá uma lista impressa com os dados do eleitor, inclusive a sua foto.

“Há 17 características dessa região do dedo que podem ser usadas para a identificação. Com seis delas, já é possível haver reconhecimento; por isso, burlar esse sistema é muito difícil”, revela o engenheiro eletrônico Almir Meira Alves, professor da Faculdade de Informática e Administração Paulista (Fiap) e especialista nesse tipo de tecnologia. Ele ressalta que a presença da foto também ajuda na segurança.

A votação na urna eletrônica continua sendo a mesma. A única diferença é que a liberação para votação na urna não mais é feita pelos mesários, mas sim pela leitura das impressões digitais do próprio eleitor. Com a tecnologia, torna-se inviável a tentativa de um eleitor se passar por outro no momento da identificação, já que nenhuma pessoa tem digitais iguais às de outra

Em breve vamos postar aqui no Blog mais informações sobre este assunto. Dj Karbonno

Postado por

BLOG DO KARBONNO

às

16:28:00

0

comentários

Enviar por e-mailPostar no blog!Compartilhar no XCompartilhar no FacebookCompartilhar com o Pinterest

quinta-feira, 25 de agosto de 2011

CUIDADO!!!! O perigo que vem das redes sociais

Engenharia Social. O nome é até bonito, mas está entre os maiores problemas das áreas de TI. O termo preocupa os CIOs, pois trata-se de práticas de má índole utilizadas para obter acesso a dados importantes, realizar invasões e até roubos de identidades. Com o avanço das redes sociais, a prática ficou ainda mais frequente, pois a atividade utiliza a interação humana e desenvolve a habilidade de enganar pessoas com o objetivo de violar os procedimentos de segurança dos sistemas computacionais.

Um estudo da IBM no mercado confirma que as redes sociais já são acessadas no trabalho para prover a interação entre empresas, clientes e parceiros de negócios. A mesma pesquisa apontou que, até 2012, o número de internautas em redes sociais ultrapassará 800 milhões. Vai ficar cada vez mais difícil para uma companhia acompanhar todo o conteúdo que entra e que sai da sua rede.

Nesse cenário, é fácil observar que o perigo proporcionado pelas redes sociais na verdade pode ter origem dentro da própria empresa. A colaboração online praticada pelos funcionários, mesmo sem intenção, pode deixar a TI em maus lençóis, e os problemas vão além de simples ataques. A má prática do relacionamento na web deixa a segurança mais vulnerável, colocando em risco as redes, os dados e até a imagem corporativa.

Na mesma vertente, os vírus e os malwares crescem vertiginosamente. Uma pessoa mal intencionada coloca o post de uma mensagem em qualquer uma das redes sociais que um funcionário acessa e pronto, basta um clique para que sua rede esteja afetada. O hacker dificilmente tem um alvo, mas ele pode mandar mil mensagens de phishing e um colaborador da sua empresa ser a vítima. Esses links podem levá-lo para uma página falsa, mas muito parecida com a home de uma instituição séria no mercado. Por meio de um formulário, os golpistas pedem a confirmação de dados pessoais, números de contas bancárias, senhas, CPF e por aí vai. Outro erro das companhias é achar que um funcionário nunca será tão inocente ao ponto de clicar em um link desses, mas, acreditem, muitas organizações sofrem com isso.

Recentemente, um vírus conhecido como "Kneber Botnet" atingiu contas de usuários em populares sites de redes sociais e infectou quase 75 mil máquinas em 2.500 organizações no mundo. O viral reunia dados de login de sistemas financeiros online, redes sociais e e-mails, transmitindo-os para os golpistas. Fatos como esse causam danos a toda a organização, desde a área financeira até o próprio relacionamento entre empresa e funcionário. Como você vai garantir que ele não irá acessar um ambiente virtual contaminado?

Outro problema que causa maior grau de risco é a conhecida "senha fraca" ou padronizada. Muitas pessoas ainda utilizam números sequenciais entre um e seis, nome do pai ou da mãe e, muitas vezes, escolhe uma única senha para acessar tudo, desde contas do banco até os logins de redes sociais, demorando anos para trocá-las por outras. Com algumas tentativas baseadas em informações que o próprio usuário deixou em sites de relacionamentos, o hacker consegue a invasão facilmente.

Sabemos que a maneira mais eficaz de prevenir os ataques é proibindo o acesso a toda essa interatividade, mas a realidade não é essa. Na outra ponta da questão, temos os benefícios proporcionados por esses meios. Para as empresas, as redes sociais se tornaram uma forma de comunicação facilitada com o cliente, dinâmica, criativa de difundir sua marca, de levantar novos contatos e de até criar novos produtos por meio da participação de pessoas na rede. Mas se não dá pra proibir, o jeito então é prover-se de ferramentas que possam amenizar os riscos.

O IPS, Intrusion Prevention Systems, está entre as soluções que podem auxiliar as empresas nesse trabalho, pois bloqueia os ataques. A ferramenta é instalada nos perímetros da rede e inspeciona o tráfego de dados, bloqueando as ameaças identificadas.

Outra ferramenta viável é o Filtro Web, que protege o ambiente de TI contra acessos de usuários internos e conteúdo indesejado. São as companhias que definem uma lista de sites que podem ter o conteúdo bloqueado e aqueles que podem ser liberados.

Firewalls também são boas opções. Como mecanismos de defesa, atuam em um computador ou rede evitando que perigos vindos da internet se espalhem na rede interna. Como uma espécie de funil, ele controla todo o tráfego que passa no ambiente interno tendo a certeza de que não é prejudicial.

Por fim, uma ferramenta muito útil nesse cenário é o DLP (Data Loss Prevention), que são ferramentas capazes de analisar a comunicação web com o intuito de combater o vazamento de informações, buscando por dados corporativos sendo postados nas redes sociais.

É preciso lembrar, porém, que de nada irá adiantar as ferramentas protetoras se a empresa não tiver uma política de segurança da informação. Os colaboradores precisam ser treinados e orientados de como se comportar nesses ambientes virtuais. Mais uma vez, proibir não é o melhor remédio, mas, com uma boa orientação, os problemas podem ser amenizados.

Postado por

BLOG DO KARBONNO

às

17:02:00

0

comentários

Enviar por e-mailPostar no blog!Compartilhar no XCompartilhar no FacebookCompartilhar com o Pinterest

EUA têm nave hipersônica que voa a Mach 20 (a mais de 20.900 km/h)

Imagine ir para qualquer local do planeta em menos de uma hora.

É justamente esse o objetivo dos Estados Unidos que, por meio da sua Agência de Projetos Avançados de Defesa (DARPA), vem desenvolvendo uma nave hipersônica que, até agora, já chegou a mais de 20.900 km/h.

A Falcon HTV-2 é uma nave não tripulada, lançada pelo foguete Minoutaur IV. Ao atingir a altura desejada, ela se solta e viaja na atmosfera a velocidades incrivelmente rápidas enquanto seus sensores coletam uma série de dados.

Esta semana, ela deve passar por sua segunda bateria de testes. Abreviação para Hypersonic Technology Vehicle, ou Veículo Tecnológico Hipersônico, ela supera em 20 vezes a velocidade do som – ou seja, chega ao chamado Mach 20.

Em um primeiro teste, realizado em 22 de abril de 2010, a nave permaneceu nove minutos no ar, tempo suficiente para fornecer importantes informações para o objetivo final do programa: desenvolver tecnologias que permitam viagens hipersônicas de longa duração.

Agora, o segundo teste deve mostrar como se dará o controle de temperatura da aeronave (que passa dos 1.900º C devido à velocidade), bem como a aerodinâmica, navegação e direção.

Postado por

BLOG DO KARBONNO

às

12:27:00

0

comentários

Enviar por e-mailPostar no blog!Compartilhar no XCompartilhar no FacebookCompartilhar com o Pinterest

quarta-feira, 24 de agosto de 2011

Diferenças entre ipad, netbook, notbook e tablet

Evolução???

Já faz tempo que o computador se libertou das amarras e dos cabos e saiu das mesas de escritórios. Primeiro veio o notebook, que cabe na mochila. Depois, o smartphone, que cabe no bolso. Daí o netbook. E agora, a sensação do momento é o tal do tablet.

E ainda tem uns indecisos que não sabem se são tablets ou notebooks. A questão é: será que a gente precisa de tudo isso? E qual é o melhor pra você?

O iPad é um desses fenômenos que a concorrência demora pra entender. Aliás, poucos entenderam direito e muitos compraram. Foram mais de 3 milhões em 3 meses! Mas, afinal, por que alguém precisa de um iPad?

Porque ele é lindo! Levinho, fininho, super feminino.....

Porque ele tem bom processador, três opções de memória, acesso a internet e peso irresistível....

Porque vc pode leva-lo no sue bolso....

Mas é bom ficar ligado! O iPad é uma plataforma fechada. Não tem porta USB, entrada para CD e DVD nem bateria removível. É praticamente blindado!

Por isso, não dá pra fazer upgrade na placa de vídeo ou aumentar a memória, por exemplo - o que encurta a vida útil do aparelhinho. Traduzindo em miúdos: se você ainda não tem computador, pode não ser uma boa ideia ter apenas um iPad em casa.

E ainda tem uns indecisos que não sabem se são tablets ou notebooks. A questão é: será que a gente precisa de tudo isso? E qual é o melhor pra você?

O iPad é um desses fenômenos que a concorrência demora pra entender. Aliás, poucos entenderam direito e muitos compraram. Foram mais de 3 milhões em 3 meses! Mas, afinal, por que alguém precisa de um iPad?

Porque ele é lindo! Levinho, fininho, super feminino.....

Porque ele tem bom processador, três opções de memória, acesso a internet e peso irresistível....

Porque vc pode leva-lo no sue bolso....

Mas é bom ficar ligado! O iPad é uma plataforma fechada. Não tem porta USB, entrada para CD e DVD nem bateria removível. É praticamente blindado!

Por isso, não dá pra fazer upgrade na placa de vídeo ou aumentar a memória, por exemplo - o que encurta a vida útil do aparelhinho. Traduzindo em miúdos: se você ainda não tem computador, pode não ser uma boa ideia ter apenas um iPad em casa.

Acima imagem do ipad

Que tal então um netbook? O primo pobre do notebook!Tudo que preciso ele tem. É fácil de manusear e você pode leva-lo pra qualquer lugar. Tanto na cidade, interior, roça, então não vai me deixar na mão!!!!

É um computador legal que é pequeno, fácil de carregar.....

Ele é um equipamento que foi criado com a visão de se utilizar os aplicativos em uma nuvem. Poder acessar email, ver uma página na internet

Também não é bem assim. Mas, de fato, eles andam melhorando.

Computação nas nuvens ou “cloud computing” não é nada dos céus. É a simples ideia de acessar pela internet dados que estão armazenados em servidores em qualquer parte do mundo. Ou seja, os programas e arquivos não precisam estar instalados no HD do seu computador. Então, a capacidade da sua máquina não precisa ser fantástica.

Computação nas nuvens ou “cloud computing” não é nada dos céus. É a simples ideia de acessar pela internet dados que estão armazenados em servidores em qualquer parte do mundo. Ou seja, os programas e arquivos não precisam estar instalados no HD do seu computador. Então, a capacidade da sua máquina não precisa ser fantástica.

acima imagem de um netbook

E os smartphones? Podem ser um computador suficiente?

Tem até os viciados nele. Numa busca rápida pela internet, por "smartphone addiction" - ou seja, o vício por smartphone, encontra-se quase meio milhão de respostas! .O smartphone faz tudo que os outros fazem, é super prático, menor ainda, não precisa de bolsa, não precisa de mochila, e ainda faz ligação.

Ele é bom companheiro e sedutor. Mas tem a tela pequena, menor capacidade de processar dados e, para escrever muito, não dá!

Se você quiser digitar um trabalho de 15 paginas no smartphone pro exenplo, não dá. É impossível

E os smartphones? Podem ser um computador suficiente?

Tem até os viciados nele. Numa busca rápida pela internet, por "smartphone addiction" - ou seja, o vício por smartphone, encontra-se quase meio milhão de respostas! .O smartphone faz tudo que os outros fazem, é super prático, menor ainda, não precisa de bolsa, não precisa de mochila, e ainda faz ligação.

Ele é bom companheiro e sedutor. Mas tem a tela pequena, menor capacidade de processar dados e, para escrever muito, não dá!

Se você quiser digitar um trabalho de 15 paginas no smartphone pro exenplo, não dá. É impossível

acima imagem de smartphones

Ao contrário do smartphone, outro computador não pegou muito não. É um notebook diferente, com direito à tela sensível ao toque, touchscreen, esse é o tablet

Ele é um dispositivo pessoal em formato de prancheta que pode ser usado para acesso à Internet, organização pessoal, visualização de fotos, vídeos, leitura de livros, jornais e revistas e para entretenimento com jogos 3D. Apresenta uma tela touchscreen e tem como o dispositivo de entrada principal a ponta dos dedos ou uma caneta, em vez de um teclado ou mouse. É um novo conceito: não deve ser igualado a um computador completo ou um smartphone, embora possua diversas funcionalidades dos dois.acima imagem de um tablet

Um laptop (no Brasil, também é chamado de notebook) ou computador portátil (em Portugal, abreviado frequentemente de portátil) é um computador portátil, leve, designado para poder ser transportado e utilizado em diferentes lugares com facilidade. Geralmente um laptop contém tela de LCD (cristal líquido), teclado, mouse (geralmente um touchpad, área onde se desliza o dedo), unidade de disco rígido, portas para conectividade via rede local ou fax/modem, gravadores de CD/DVD, os mais modernos não possuem mais a entrada para discos flexíveis (disquetes), quando há a necessidade de utilizar um desses conecta-se um adaptador a uma das portas USB. Ha muitas semelhanças entre o not book e o net book... ...nao confunda!!!

Um laptop (no Brasil, também é chamado de notebook) ou computador portátil (em Portugal, abreviado frequentemente de portátil) é um computador portátil, leve, designado para poder ser transportado e utilizado em diferentes lugares com facilidade. Geralmente um laptop contém tela de LCD (cristal líquido), teclado, mouse (geralmente um touchpad, área onde se desliza o dedo), unidade de disco rígido, portas para conectividade via rede local ou fax/modem, gravadores de CD/DVD, os mais modernos não possuem mais a entrada para discos flexíveis (disquetes), quando há a necessidade de utilizar um desses conecta-se um adaptador a uma das portas USB. Ha muitas semelhanças entre o not book e o net book... ...nao confunda!!!

acima imagem de um not book

........................> Espero que o post tenha ficado bom... ..e espero ter ajudado a esclarecer alguma coisa.... Karbonno

Postado por

BLOG DO KARBONNO

às

17:01:00

0

comentários

Enviar por e-mailPostar no blog!Compartilhar no XCompartilhar no FacebookCompartilhar com o Pinterest

Qual a diferença entre netbook e notebook?

Além deles, há ainda os PCs portáteis de pequenas dimensões e o nettop. Entenda o que cada categoria representa.

Pode parecer óbvio para quem é da área, mas quem não tem intimidade com informática pode se confundir hoje na hora de comprar um computador portátil. São denominações como netbook, notebook, PCs portáteis de pequenas dimensões e ainda outro termo: o nettop. Para acabar com a confusão, vamos explicar as sutis diferenças entre esses equipamentos.

Notebook - O termo mais conhecido. São os computadores portáteis que estamos acostumados a ver desde 1995, quando ganharam esse nome. Tem telas entre 11,3 e 17 polegadas, com pesos que variam de 1,8 a 2,5 quilos. Há alguns modelos para games que chegam a pesar quase quatro quilos. Os processadores podem ter de um até quatro núcleos e muitos modelos possuem configuração de fazer inveja a desktops (computadores de mesa), como o Dell M15x, por exemplo.

Netbook - São portáteis com configuração modesta. O processador roda tarefas do dia a dia (Pacote Office, acessa web via rede sem fio, cabeada e alguns modelos com chip 3G). A memória máxima é de 2 GB. Os discos chegam a 250 GB em alguns casos, mas o mais comum é 160 GB. Não há unidade gravadora de DVD e suas telas vão de sete a 10 polegadas (já existem modelos com 11 polegadas, mas não no Brasil). Seu peso não ultrapassa 1,4 quilo e, por consumirem menos energia, as baterias de alguns modelos chegam a durar até seis horas de trabalho ininterrupto.

O sistema operacional geralmente é o Windows XP. Por serem menores que um notebook, suas teclas geralmente são pequenas e menos espaçadas, o que torna desconfortável trabalhos de longas digitações. Portanto, um netbook é direcionado para mobilidade. Se você quer um portátil para executar tarefas pesadas, com certeza precisa de um notebook e não um netbook.

O sistema operacional geralmente é o Windows XP. Por serem menores que um notebook, suas teclas geralmente são pequenas e menos espaçadas, o que torna desconfortável trabalhos de longas digitações. Portanto, um netbook é direcionado para mobilidade. Se você quer um portátil para executar tarefas pesadas, com certeza precisa de um notebook e não um netbook. PC portátil de pequenas dimensões - Utilizam processadores Arm ou Tegra, que consomem pouquíssima energia. Rodam Windows Mobile, uma versão enxuta do sistema da Microsoft. Têm telas de - no máximo - 8,9 polegadas e pesam cerca de 800 gramas. São munidos de rede sem fio e também modem 3G e vão servir mais para acesso a internet e e-mails, oferecendo maior mobilidade que um netbook. Não vão rodar tarefas pesadas, ainda mais pela memória, que não ultrapassa 1 GB. A unidade usada como disco é uma memória flash, com tamanhos que variam de 4 GB à 16 GB. Alguns modelos têm GPS. Ainda não chegaram ao Brasil, mas rumores indicam que os primeiros modelos chegarão ainda no final de 2011, como o portátil da nVidia, e irão custar por volta de 800 reais. Destaque para a duração da bateria, que chega a 10 horas executando vídeo ininterruptamente.

PC portátil de pequenas dimensões - Utilizam processadores Arm ou Tegra, que consomem pouquíssima energia. Rodam Windows Mobile, uma versão enxuta do sistema da Microsoft. Têm telas de - no máximo - 8,9 polegadas e pesam cerca de 800 gramas. São munidos de rede sem fio e também modem 3G e vão servir mais para acesso a internet e e-mails, oferecendo maior mobilidade que um netbook. Não vão rodar tarefas pesadas, ainda mais pela memória, que não ultrapassa 1 GB. A unidade usada como disco é uma memória flash, com tamanhos que variam de 4 GB à 16 GB. Alguns modelos têm GPS. Ainda não chegaram ao Brasil, mas rumores indicam que os primeiros modelos chegarão ainda no final de 2011, como o portátil da nVidia, e irão custar por volta de 800 reais. Destaque para a duração da bateria, que chega a 10 horas executando vídeo ininterruptamente.Nettop - Utiliza uma configuração semelhante ao netbook: processador Atom, memória de 2 GB e disco que vão de 160 GB até 320 GB. A principal diferença é que sua arquitetura não utiliza circuitos delicados e minúsculos como um netbook. Poderiam ser chamados de micro-desktops, pois seu gabinete é uma caixa quadrada com lado de 20 centímetros. Como um desktop, é necessário ligar teclado, mouse e monitor. Também ainda não chegaram ao Brasil e os rumores é que desembarquem por aqui no segundo semestre de 2011. O preço gira em torno de 230 dólares.

Postado por

BLOG DO KARBONNO

às

14:08:00

0

comentários

Enviar por e-mailPostar no blog!Compartilhar no XCompartilhar no FacebookCompartilhar com o Pinterest

Assinar:

Postagens (Atom)